Notice

Recent Posts

Recent Comments

Link

250x250

반응형

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

Tags

- 해킹

- Neo4j

- neo4j성능

- 그래프데이터베이스

- 공부

- IT보안

- graph

- Database

- SQLD

- 정보보안

- 사이버보안

- 랜섬웨어

- 사이버 보안

- cypher

- 자격증

- 그래프 데이터베이스

- concurrency

- 정리

- 정보보안기사

- GraphDB

- 보안

- 위협 탐지

- security

- Golang

- 데이터모델링

- 시험

- 보안솔루션

- 프로그래밍

- 보안 분석

- go

Archives

- Today

- Total

Jamie the programmer

사이버 킬 체인(Cyber Kill Chain): 사이버 공격, 단계별 분석과 방어 전략 본문

Contents

접기

반응형

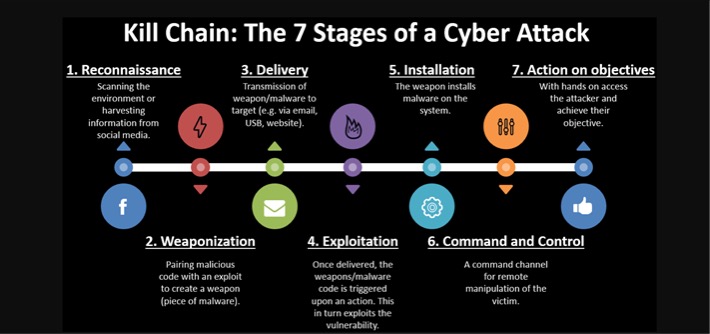

사이버 공격은 예측하기 어렵고 복잡하지만, 공격자들이 목표를 달성하기 위해 거치는 일련의 단계를 분석하면 효과적인 방어 전략을 수립할 수 있습니다. 바로 이러한 목적으로 고안된 것이 '사이버 킬 체인(Cyber Kill Chain)'입니다.

1. 사이버 킬 체인 개요

사이버 킬 체인은 미국의 방위산업체 록히드 마틴(Lockheed Martin)이 2011년에 제시한 개념으로, 사이버 공격의 단계를 분석하고 방어 전략을 수립하기 위한 모델입니다. 원래 군사 용어인 '킬 체인'에서 유래했으며, 사이버 공격의 각 단계를 끊어 공격을 무력화하는 것을 목표로 합니다.

2. 사이버 킬 체인의 7단계

사이버 킬 체인은 다음과 같은 7단계로 구성됩니다.

1단계: 정찰(Reconnaissance)

- 공격 대상에 대한 정보를 수집하는 단계입니다. 공격자는 네트워크 구조, 사용 중인 소프트웨어, 직원 정보 등을 파악합니다.\

2단계: 무기화(Weaponization)

- 수집된 정보를 바탕으로 공격에 사용할 악성 코드를 제작하는 단계입니다.

3단계: 침투(Delivery)

- 악성 코드를 대상 시스템에 전달하는 단계입니다. 이메일, 웹사이트, USB 드라이브 등을 통해 악성 코드를 유포합니다.

4단계: 익스플로잇(Exploitation)

- 대상 시스템의 취약점을 이용하여 악성 코드를 실행하는 단계입니다.

5단계: 설치(Installation)

- 악성 코드를 대상 시스템에 설치하여 백도어를 만들거나 추가적인 악성 코드를 다운로드하는 단계입니다.

6단계: 명령 및 제어(Command & Control)

- 공격자가 설치된 악성 코드를 통해 대상 시스템을 원격으로 제어하는 단계입니다.

7단계: 목표 달성(Actions on Objectives)

- 공격자가 목표를 달성하는 단계입니다. 데이터 유출, 시스템 파괴, 금전 갈취 등이 목표가 될 수 있습니다.

3. 사이버 킬 체인의 중요성

사이버 킬 체인은 다음과 같은 이유로 중요합니다.

- 사이버 공격의 단계를 이해함으로써 효과적인 방어 전략을 수립할 수 있습니다.

- 각 단계별로 대응 방안을 마련하여 공격을 조기에 차단할 수 있습니다.

- 사이버 공격 발생 시 피해를 최소화하고 신속하게 복구할 수 있습니다.

4. 사이버 킬 체인 방어 전략

사이버 킬 체인의 각 단계에 대한 방어 전략은 다음과 같습니다.

- 정찰 단계: 네트워크 보안 강화, 정보 유출 방지

- 무기화 단계: 안티바이러스 소프트웨어 설치, 악성 코드 탐지 시스템 구축

- 침투 단계: 이메일 보안 강화, 웹사이트 보안 강화, USB 드라이브 사용 제한

- 익스플로잇 단계: 시스템 취약점 점검 및 패치, 접근 제어 강화

- 설치 단계: 침입 탐지 시스템 구축, 파일 무결성 검사

- 명령 및 제어 단계: 네트워크 모니터링 강화, 악성 트래픽 차단

- 목표 달성 단계: 데이터 백업 및 복구 시스템 구축, 사고 대응 계획 수립

사이버 킬 체인은 사이버 공격에 대한 이해를 높이고 효과적인 방어 전략을 수립하는 데 필수적인 도구입니다. 각 단계별로 적절한 보안 솔루션과 대응 방안을 적용하여 사이버 공격으로부터 안전한 환경을 구축하는 것이 중요합니다.

728x90

반응형

'IT 보안' 카테고리의 다른 글

| MITRE ATT&CK 5분정리: 필수 개념부터 활용 전략까지 한눈에! (0) | 2025.04.01 |

|---|---|

| [번역/정리] CVSS(Common Vulnerability Scoring System) v4.0 Specification (0) | 2025.03.31 |

| [번역/정리] Kubernetes Hardening Guidance by NSA & CISA (0) | 2025.03.29 |

| 랜섬웨어, 바이러스, 스파이웨어… 멀웨어 총정리 (0) | 2025.03.28 |

| OCSF(Open Cybersecurity Schema Framework) 의 이벤트 클래스(class_uid) & 활동 유형(Activity Type) 정리한 목록 (0) | 2025.03.27 |